Boas fotos

Aproximadamente 11 milhões de servidores expostos à Web estão vulneráveis a uma vulnerabilidade descoberta recentemente que pode permitir que invasores entrem nas redes afetadas. Depois de entrarem, os invasores comprometem a integridade das sessões SSH, que constituem a base para os administradores se conectarem com segurança a computadores na nuvem e em outros ambientes críticos.

Terrapin, chamada Vulnerabilidade, veio à tona há duas semanas em um artigo de pesquisa publicado por pesquisadores acadêmicos. Rastreado como CVE-2023-48795, quando os invasores usam um ataque adversário no meio (AitM, abreviado como man-in-the-middle ou MitM), os pesquisadores propuseram um ataque que se reposiciona na mesma rede local e intercepta secretamente comunicações, comprometendo tanto o destinatário quanto o remetente. A identificação também pode ser obtida.

Nesses casos, o Terrapin permite que invasores alterem ou corrompam as informações enviadas no fluxo de dados SSH durante o handshake – o estágio inicial da conexão, quando ambas as partes negociam os parâmetros de criptografia usados para estabelecer uma conexão segura. Assim, o Terrapin representa o primeiro ataque criptográfico prático visando a integridade do protocolo SSH. Ele tem como alvo o BPP (Binary Packet Protocol), que é projetado para garantir que os AitMs não possam adicionar ou descartar mensagens trocadas durante um handshake. Isso é Truncamento de prefixo O ataque funciona quando as implementações suportam modos de criptografia “ChaCha20-Poly1305” ou “CBC com Encrypt-then-MAC”, que foram detectados em 77% dos servidores SSH no momento da publicação do artigo.

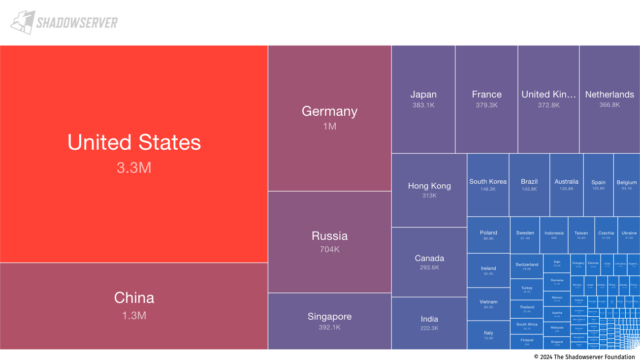

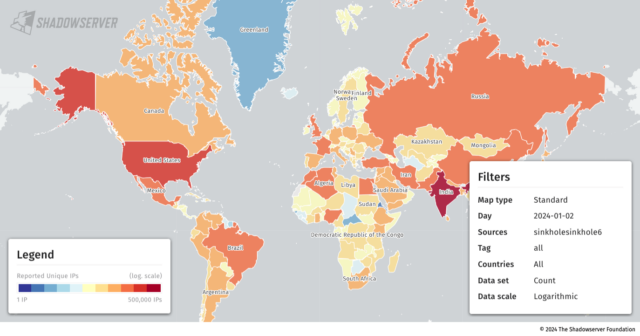

Uma varredura em toda a web realizada na terça-feira, último dia em que esses dados estavam disponíveis no momento do relatório, encontrou mais de 11 milhões de endereços IP expondo um servidor SSH como vulnerável ao Terrapin. Quase um terço desses endereços, 3,3 milhões, reside nos Estados Unidos, seguidos pela China, Rússia, Alemanha, Rússia e Singapura. Todas as implementações não conectadas monitoradas pelo Shadowserver suportam os métodos de criptografia necessários.

Servidor Sombra

Apenas 53 das instâncias vulneráveis dependiam de implementações de AsyncSSH, que atualmente é o único aplicativo conhecido que foi seriamente afetado pelo Terrapin. Duas vulnerabilidades encontradas no AsyncSSH permitiram que o Terrapin injetasse ou descartasse pacotes ou representasse shells instalados. AsyncSSH aborda essas duas vulnerabilidades, rastreadas como CVE-2023-46445 e CVE-2023-46446, além de CVE-2023-48795, uma vulnerabilidade Terrapin que afeta o protocolo SSH. A maioria dos usuários do AsyncSSH parece ter instalado patches.

A necessidade do estatuto de AitM e a falta de ataques práticos actualmente conhecidos por parte da Terrapin são importantes factores atenuantes, que alguns críticos dizem ter sido perdidos em alguma cobertura noticiosa. Neste ponto, como os patches estavam amplamente disponíveis há uma ou duas semanas, existem alguns bons motivos para não corrigir a falha do protocolo agora.

“Este ataque requer um pouco de complexidade, pois o MitM é necessário, portanto, em nossa opinião, limitará o uso prático a ataques mais direcionados”, escreveu o pesquisador do Shadowserer, Piotr Kijewski, em um e-mail para Ars. “Portanto, é pouco provável que seja explorada em massa. No entanto, o grande volume de casos vulneráveis sugere que esta vulnerabilidade estará connosco nos próximos anos e, em certos casos, será atractiva”.

Embora seja improvável que o Terrapin seja amplamente explorado, ele tem potencial para ser usado em ataques direcionados por atacantes sofisticados, como aqueles apoiados por estados-nação. Embora as versões anteriores do AsyncSSH fossem a única implementação conhecida vulnerável a ataques pragmáticos de tartarugas, os pesquisadores passaram algum tempo analisando outras implementações. Adversários com mais tempo, recursos e motivação podem identificar outras implementações vulneráveis.

Kijewski listou os 50 principais banners exibidos por endereços IP vulneráveis:

- número de serverid_software

- abresh_7.4 2878009

- abresh_7.6p1 956296

- abresh_8.2p1 802582

- abresh_8.0 758138

- abresh_7.9p1 718727

- abresh_8.4p1 594147

- abresh_8.9p1 460595

- abresh_7.2p2 391769

- abresh_7.4p1 320805

- abresh_8.5 316462

- abresh_9.3 298626

- abresh_8.7 219381

- abresh_6.7p1 156758

- abresh_9.2p1 141010

- abresh_6.6.1p1 136489

- abresh_9.0 112179

- abresh_6.6.1 105423

- dropbear_2020.80 93154

- abresh_8.8 88284

- abresh_7.5 76034

- aws_sftp_1.175157

- abresh_9.0p1 70305

- abresh_8.2 59887

- abresh_7.9 59301

- Urso Gota 51374

- abresh 35408

- abresh_7.2 34494

- abresh_7.8 33955

- dropbear_2020.81 28189

- abresh_9.5 27525

- abresh_9.1 26748

- abresh_8.1 23188

- lancom 22267

- abresh_6.4 18483

- abresh_8.4 18158

- abresh_8.9 17310

- abresh_7.6 17235

- abresh_for_windows_8.1 17150

- abresh_for_windows_7.7 15603

- abresh_8.6 14018

- abresh_6.9 13601

- abresh_9.4 12802

- dropbear_2022.82 12605

- dropbear_2022.83 12036

- abresh_7.7 11645

- abresh_for_windows_8.0 11089

- abresh_7.3 10083

- mod_sftp9937

- abresh_8.3p1 9163

- Cisco-1.25 8301

A aplicação de patches no Terrapin não é simples devido às múltiplas implementações envolvidas e à necessidade de corrigir aplicativos em execução no cliente administrativo e no servidor. Os pesquisadores listaram as seguintes implementações como vulneráveis e incluíram links para patches, quando disponíveis. Os asteriscos indicam que os desenvolvedores de aplicativos foram contatados antes da publicação do artigo de pesquisa:

| Implementação | Versões afetadas | Versões vinculadas |

|---|---|---|

| AssíncronoSSH* | 2.14.1 e anteriores | 2.14.2 |

| Btvisar SSH* | 9h31 e anteriores | 9h33 |

| ConnectBot* | 1.9.9 e anteriores | 1.9.10 |

| EsmagarFTP | 10.5.6 e anteriores | 10.6.0 |

| Furacão SSH* | 2.3.2 e anteriores | 2.3.4 |

| cortina* | 2022.83 e anteriores | Para ser libertado |

| Erlang/OTP SSH* | OTP 26.2 e anteriores OTP 25.3.2.7 e anteriores OTP 24.3.4.14 e anteriores |

OTP 26.2.1 OTP 25.3.2.8 OTP 24.3.4.15 |

| Cliente FileZilla | 3.66.1 e anteriores | 3.66.4 |

| Golang x/cripto/ssh* | 0.16.0 e anteriores | 0.17.0 |

| JSch (garfo)* | 0.2.14 e anteriores | 0.2.15 |

| biblioteca* | 0.10.5 e anteriores 0.9.7 e anteriores |

0.10.6 0.9.8 |

| libssh2* | 1.11.0 e anteriores | Para ser libertado |

| Legado Independente* | 1.7.55 e anteriores | 1.7.56 |

| Sinergia Independente* | 3.0.21 e anteriores (hotfix) 3.0.10 e anteriores (OSS) |

3.0.22 Instantâneo 3.1.0 |

| MobaXterm | 23,5 e anteriores | 23,6 |

| Noé | 11.7 e anteriores | 11.8 |

| OpenSSH* | 9,5 / 9,5p1 e anteriores | 9,6/9,6p1 |

| paramico* | 3.3.1 e anteriores | 3.4.0 |

| phpseclib | 3.0.34 e anteriores 2.0.45 e anteriores 1.0.21 e anteriores |

3.0.35 2.0.46 1.0.22 |

| PKIX-SSH* | 14.3 e anteriores | 14.4 |

| ProFTPD* | 1.3.8a e anteriores | 1.3.8b |

| massa* | 0,79 e anteriores | 0,80 |

| correr* | 0.40.1 e anteriores | 0.40.2 |

| CRT seguro* | 9.4.2 e anteriores | 9.4.3 |

| Gateway SFTP | 3.4.5 e anteriores | 3.4.6 |

| SFTPGo | 2.5.5 e anteriores 2.4.5 e anteriores |

2.5.6 2.4.6 |

| ssh2* | 1.14.0 e anteriores | 1.15.0 |

| sshj* | 0.37.0 e anteriores | 0,38,0 |

| Período Tera* | 5.0 e anteriores 4.107 e anteriores |

5.1 4.108 |

| tordo* | 0.34.0 e anteriores | 0,35,1 |

| TinySSH | 20230101 e anteriores | 20240101 |

| enviar | 5.10.3 e anteriores | 5.10.4 |

| Win32-OpenSSH* | 9.4.0.0p1-beta | 9.5.0.0p1-beta |

| WinSCP | 6.1.2 e anteriores | 6.2.2 Beta |

| XShell 7* | Versão 0142 e anteriores | Criar 0144 |

Conforme explicado anteriormente, há poucos motivos para alarme em massa. Terrapin não é um Citrix bleed, CVE-2022-47966, MoveID, CVE-2021-22986, ou CVE-2023-49103, ou CVE-2021-22986, que são algumas das vulnerabilidades mais exploradas de 2020. Milhões de servidores. Até o momento, não há relatos conhecidos de adesivos Terrapin causando efeitos colaterais. É melhor que os administradores corrijam isso logo.

“Especialista em comida hardcore. Guru da web sutilmente encantador. Jogador. Pioneiro típico da cerveja. Viciado em álcool. Amante de café. Fã de viagens irritantemente humilde.”

More Stories

Alfonso Cuaron trata sua série ‘Denial’ da Apple TV + como um filme

‘Se você me demitir, que assim seja’

A24 lança o drama de Luca Guadagnino dirigido por Daniel Craig