Clasen et ai.

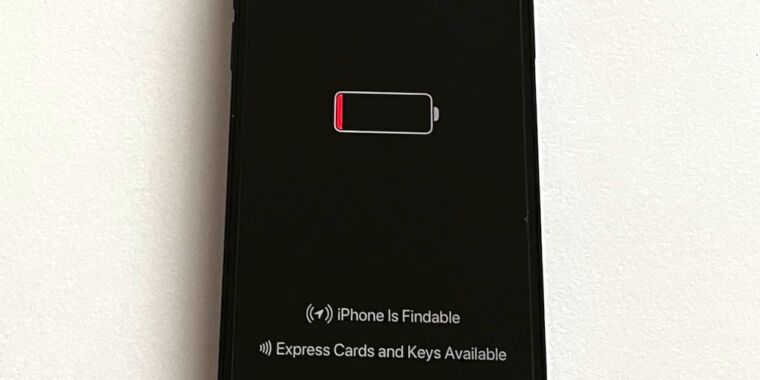

Quando você desliga o iPhone, ele não desliga completamente. Os chips dentro do dispositivo continuam operando em um modo de baixo consumo de energia que possibilita localizar dispositivos perdidos ou roubados usando o Find My ou usando cartões de crédito e chaves do carro depois que a bateria acabar. Os pesquisadores agora criaram uma maneira de abusar desse mecanismo sempre ativo para acionar malware que permanece ativo mesmo quando o iPhone parece estar inativo.

Acontece que o chip Bluetooth do iPhone – que é fundamental para fazer recursos como o Find My funcionarem – não tem um mecanismo para assinar digitalmente ou mesmo criptografar o firmware que está sendo executado. Acadêmicos da Universidade Técnica de Darmstadt, na Alemanha, descobriram como explorar essa falta de robustez para executar firmware malicioso que permite que um invasor rastreie a localização de um telefone ou ative novos recursos quando o dispositivo estiver desligado.

Isso é incrível vídeo Ele fornece uma visão geral de alto nível de algumas das maneiras pelas quais o ataque pode funcionar.

[Paper Teaser] O mal nunca dorme: quando o malware sem fio continua funcionando depois que os iPhones são desligados

A pesquisa é a primeira – ou pelo menos entre as primeiras – a examinar os riscos representados pelos chips que operam no modo de baixo consumo de energia. Para não confundir com o Modo de baixo consumo do iOS para conservar a vida útil da bateria, o Modo de baixo consumo (LPM) neste artigo permite que os chipsets responsáveis por NFC, Ultra Wideband e Bluetooth operem em um modo privado que pode permanecer ligado por 24 horas. Após desligar o aparelho.

Os pesquisadores escreveram em papel Postado na semana passada. “Como o suporte ao LPM é baseado em dispositivos iPhone, ele não pode ser removido com atualizações do sistema. Portanto, ele tem um impacto de longo prazo no modelo geral de segurança do iOS. Até onde sabemos, somos os primeiros a investigar e descobrir recursos LPM não documentados introduzidos no iOS 15. sobre muitos problemas.

Eles acrescentaram: “O design dos recursos do LPM parece ser principalmente orientado à funcionalidade, sem levar em consideração ameaças fora dos aplicativos pretendidos. Find My após desligar transforma os desligamentos dos iPhones em dispositivos de rastreamento por design, e a implementação no firmware Bluetooth não é segura contra adulteração.” “

Os resultados têm valor limitado no mundo real porque a infecção requer um iPhone desbloqueado, o que por si só é uma tarefa difícil, especialmente em um ambiente adversário. No entanto, direcionar o recurso sempre ativo no iOS pode ser útil em cenários de exploração pós-maliciosa, como Cavalo alado, uma sofisticada ferramenta de exploração de smartphones do NSO Group, com sede em Israel, que é usada rotineiramente por governos de todo o mundo para espionar adversários. Também pode ser possível infectar chips se os hackers descobrirem vulnerabilidades que são vulneráveis a exploits over-the-air, como Esse que funcionou contra dispositivos Android.

Além de permitir que o malware seja executado enquanto o iPhone está desligado, as explorações direcionadas ao LPM também podem permitir que o malware seja executado de forma mais furtiva, pois o LPM permite que o firmware economize energia da bateria. E, claro, infecções de firmware são muito difíceis de detectar porque requer muita experiência e equipamentos caros.

Os pesquisadores disseram que os engenheiros da Apple revisaram seu artigo antes de ser publicado, mas que os representantes da empresa não forneceram comentários sobre seu conteúdo. Os representantes da Apple não responderam a um e-mail solicitando comentários para esta história.

Por fim, o Find My e outros recursos habilitados para LPM ajudam a fornecer segurança adicional, pois permitem que os usuários localizem dispositivos perdidos ou roubados e tranquem ou destranquem as portas do carro mesmo quando as baterias estão descarregadas. Mas a pesquisa revela uma faca de dois gumes que ninguém ainda percebeu.

“Os ataques de hardware e software, semelhantes aos descritos, provaram ser práticos em um ambiente do mundo real, portanto, os tópicos abordados neste documento são apropriados e práticos”, disse John Lokides, vice-presidente sênior de estratégia da Eclypsium para segurança de firmware. “Isso é típico de todos os dispositivos. Os fabricantes estão adicionando recursos o tempo todo e com cada novo recurso vem uma nova superfície de ataque.”

“Viciado em zumbis amigo dos hipsters. Aspirante a solucionador de problemas. Entusiasta de viagens incuráveis. Aficionado por mídia social. Introvertido.”

More Stories

Uma empresa afirma que Barbie pode superar o vício em smartphones

Os jogadores reclamam do longo tempo de matchmaking no PS5 conforme os números do Concord caem

O próximo mini drone 4K da DJI cabe na palma da sua mão